Garantir la souveraineté humaine à l'ère quantique -

Contenu : Veintree est à l'origine d'une approche révolutionnaire de la sécurité numérique en combinant la biométrie dynamique des veines et la cryptographie à sécurité quantique.

- Énoncé du problème : À mesure que l'informatique quantique progresse, les méthodes de chiffrement traditionnelles deviennent obsolètes, ce qui rend les données sensibles vulnérables. Les solutions biométriques actuelles sont également insuffisantes en raison des problèmes de confidentialité et de traçabilité.

- Présentation de la solution : Veintree présente la biocryptographie dynamique, une technologie innovante qui exploite la biométrie des veines pour générer des jetons d'authentification anonymes, décentralisés et résistants au quantum. Cela garantit une sécurité inégalée tout en préservant la vie privée. Cette technologie permet à nos sociétés d'adopter pleinement les technologies émergentes, telles que l'informatique quantique, l'IA et la robotique, tout en atténuant leurs risques inhérents.

Authentification par veine résistante aux quanta

Dans notre paysage numérique en évolution rapide, caractérisé par des changements géopolitiques complexes, des technologies émergentes et des structures sociales en mutation, le besoin de solutions de sécurité robustes et à l'épreuve du temps n'a jamais été aussi crucial.

La dynamique du pouvoir est de plus en plus définie par la suprématie technologique, le contrôle de l'infrastructure numérique et la domination du cyberespace. Alors que nous approchons de l'ère de l'informatique quantique, les méthodes de cryptage traditionnelles sont confrontées à l'obsolescence, menaçant les fondements mêmes de nos cadres de sécurité numérique.

Cet article explore le besoin urgent de solutions de sécurité résistantes au quantum et présente une approche innovante qui s'appuie sur la biométrie des veines pour créer un système d'authentification anonyme et décentralisé capable de résister à la puissance de calcul des ordinateurs quantiques.

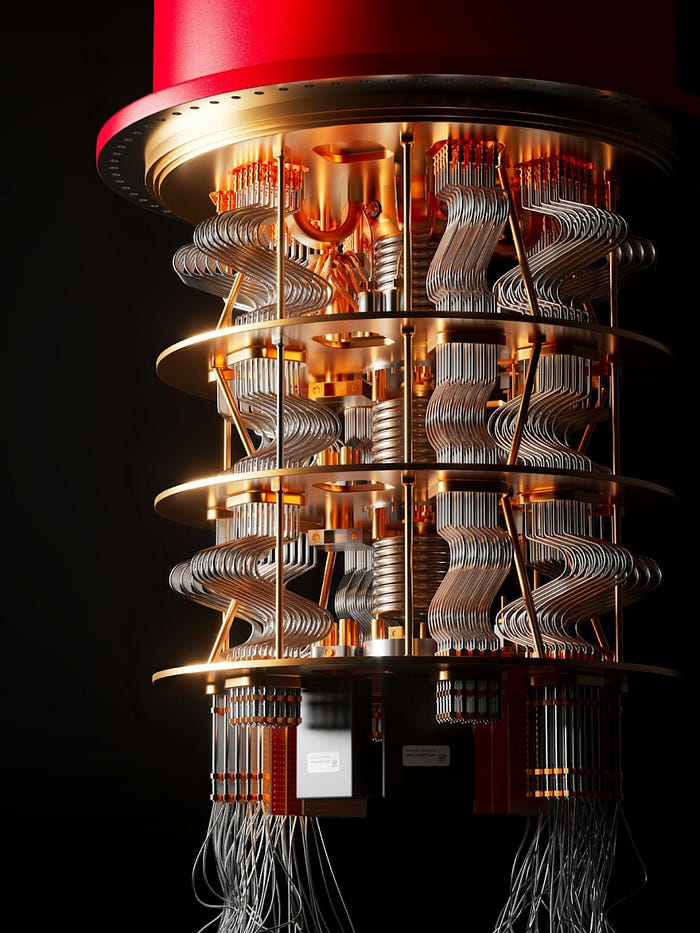

Photo de Planet Volumes sur Unsplash

Le défi de la sécurité quantique : Une horloge qui tourne

L'informatique quantique représente un changement de paradigme dans les capacités informatiques. Contrairement aux ordinateurs conventionnels, qui traitent les informations en bits binaires (0 et 1), les ordinateurs quantiques utilisent des bits quantiques ou "qubits" qui peuvent exister dans plusieurs états simultanément grâce à un phénomène connu sous le nom de superposition. Cette différence fondamentale permet aux ordinateurs quantiques de résoudre certains problèmes complexes exponentiellement plus rapidement que leurs homologues classiques.

En août 2024, le National Institute of Standards and Technology (NIST) a finalisé son premier ensemble de normes de cryptographie post-quantique après un effort de développement de huit ans. Ces normes comprennent trois algorithmes de chiffrement spécialement conçus pour résister aux attaques des ordinateurs quantiques. Comme l'a souligné Laurie E. Locascio, directeur du NIST, "la technologie de l'informatique quantique pourrait devenir une force pour résoudre bon nombre des problèmes les plus insolubles de la société, et les nouvelles normes représentent l'engagement du NIST à veiller à ce qu'elle ne perturbe pas en même temps notre sécurité".

On ne saurait trop insister sur l'urgence de mettre en œuvre des mesures de sécurité résistantes au quantum. Selon un rapport récent de MITRE https://www.mitre. org/, alors qu'un ordinateur quantique capable de casser le cryptage RSA-2048 pourrait ne pas apparaître avant 2055-2060 selon des estimations prudentes, des projections plus optimistes suggèrent que de telles capacités pourraient arriver d'ici 2035 grâce à des avancées dans la correction d'erreurs quantiques et la conception d'algorithmes. Ce calendrier nous laisse peu de temps pour préparer notre infrastructure numérique à l'ère quantique.

Le plus inquiétant est peut-être la stratégie "récolter maintenant, décrypter plus tard" déjà employée par les acteurs adverses. Cette approche consiste à collecter aujourd'hui des données cryptées dans l'intention de les décrypter lorsque la technologie de l'informatique quantique aura atteint sa maturité. Pour les données nécessitant une confidentialité à long terme - telles que les secrets militaires, la propriété intellectuelle ou les informations personnelles sur la santé - cela représente une menace immédiate et importante.

La course géopolitique à l'informatique quantique

La course mondiale à la suprématie dans le domaine de l'informatique quantique a des implications géopolitiques importantes. Les pays du monde entier investissent massivement dans le développement de la technologie quantique, reconnaissant son potentiel pour remodeler les capacités militaires, la compétitivité économique et la collecte de renseignements.

Un rapport du MITRE avertit que "si l'industrie américaine est actuellement à la pointe de l'informatique quantique, d'autres pays, en particulier la Chine, ne sont pas loin derrière" et ajoute que la Chine a réalisé des progrès significatifs dans des domaines connexes tels que la communication quantique et la distribution de clés cryptographiques. Ces développements pourraient potentiellement creuser un fossé militaire et technologique difficile à combler.

Le rapport indique également que des adversaires stockent déjà des communications chiffrées dans l'espoir de les décoder ultérieurement - une approche stratégique qui pourrait entraîner des failles de sécurité majeures si les organisations tardent à passer à un chiffrement à sécurité quantique. Cela souligne le besoin urgent de mesures de sécurité résistantes au quantum, quelle que soit la date d'apparition d'ordinateurs quantiques capables de briser le cryptage actuel.

Au-delà des mots de passe : L'évolution de l'authentification

L'authentification, qui consiste à vérifier qu'une personne est bien celle qu'elle prétend être, est la pierre angulaire de la cybersécurité. L'authentification traditionnelle par mot de passe est depuis longtemps reconnue comme inadéquate, ce qui a conduit à l'adoption généralisée de méthodes d'authentification multifactorielle (AMF) qui combinent ce que l'on sait (mot de passe), ce que l'on a (jeton physique) et ce que l'on est (données biométriques).

L'authentification à deux facteurs (2FA) et l'authentification à plusieurs facteurs (MFA) renforcent considérablement la sécurité en exigeant plusieurs formes de vérification. Il peut s'agir de

- Facteurs de connaissance (mots de passe, codes PIN)

- Facteurs de possession (jetons physiques, appareils mobiles)

- Facteurs d'inhérence (données biométriques telles que les empreintes digitales ou la reconnaissance faciale)

- Facteurs de localisation (position GPS)

- Facteurs temporels (restrictions fondées sur le temps)

L'authentification hors bande (OOB) renforce encore la sécurité en utilisant deux canaux distincts pour la vérification, ce qui rend extrêmement difficile pour les attaquants de compromettre les deux simultanément. Cependant, de nombreuses implémentations actuelles de l'AMF reposent sur des primitives cryptographiques qui sont vulnérables aux attaques quantiques. Avec la transition vers un monde quantique, nous avons besoin de méthodes d'authentification qui soient intrinsèquement résistantes à l'informatique quantique.

Authentification biométrique : Atouts et limites

L'authentification biométrique s'appuie sur des caractéristiques physiques ou comportementales uniques pour vérifier l'identité. Les modalités biométriques courantes sont les suivantes

- Empreintes digitales

- Reconnaissance faciale

- Scanners de l'iris/de la rétine

- Reconnaissance vocale

- Biométrie comportementale (habitudes de frappe, analyse de la démarche)

Bien que les données biométriques soient pratiques et ne puissent pas être oubliées comme les mots de passe, elles présentent des défis uniques car elles nécessitent une comparaison avec une ou plusieurs bases de données. Les méthodes biométriques actuelles sont traçables et posent les problèmes suivants.

- Problème de permanence : Contrairement aux mots de passe, les caractéristiques biométriques ne peuvent pas être modifiées si elles sont compromises. Si vos données d'empreintes digitales sont volées, vous ne pouvez pas simplement "réinitialiser" vos empreintes digitales.

- Préoccupations en matière de protection de la vie privée : Les systèmes biométriques traditionnels stockent souvent les modèles biométriques dans des bases de données centralisées, créant ainsi des cibles attrayantes pour les pirates informatiques.

- Vulnérabilité à l'usurpation d'identité : De nombreux systèmes biométriques peuvent être trompés par des répliques artificielles (comme de fausses empreintes digitales ou de fausses photos pour la reconnaissance faciale) et les serveurs peuvent être compromis.

- Taux de fausses correspondances : Aucun système biométrique n'est précis à 100 %, d'où la possibilité de fausses correspondances ou de rejets.

Biométrie des veines : Une approche d'authentification supérieure

La reconnaissance des veines Veintree représente une avancée significative dans la technologie biométrique. Cette méthode permet de capturer le motif unique des veines sous la surface de la peau à l'aide d'une lumière multispectrale proche de l'infrarouge. Comme ces motifs sont internes au corps, ils offrent plusieurs avantages par rapport aux données biométriques de surface telles que les empreintes digitales :

- Sécurité accrue : Les veines de la paume et du dos de la main sont extrêmement difficiles à falsifier ou à reproduire car elles se trouvent sous la peau et ne sont pas visibles à l'œil nu. Selon les évaluations de sécurité, la reconnaissance des veines est en général dix fois plus sûre que les scanners d'iris, 100 fois plus sûre que les capteurs d'empreintes digitales et 1 000 fois plus sûre que la reconnaissance faciale.

- Détection de la nature vivante : La technologie permet de vérifier que l'échantillon biométrique provient d'une personne vivante, ce qui empêche l'utilisation de répliques artificielles ou d'échantillons provenant de personnes décédées.

- Fonctionnement sans contact : Contrairement aux scanners d'empreintes digitales, les systèmes de reconnaissance des veines ne nécessitent pas de contact physique avec un capteur, ce qui améliore l'hygiène et l'acceptation par les utilisateurs.

- Stabilité dans le temps : Les schémas veineux restent relativement stables depuis le premier jour de la vie et tout au long de l'âge adulte, au-delà de la mort, ce qui garantit des performances d'authentification constantes.

Veintree a développé une technologie appelée "Biocryptographie" qui montre que les réseaux veineux des mains peuvent être utilisés pour générer des clés cryptographiques, qui peuvent être combinées en séquences pour le cryptage des données. Cette approche crée un pont naturel entre la biologie humaine et les systèmes de sécurité numérique, un lien entre le monde réel et le monde numérique.

Introduction d'une approche révolutionnaire par la biocryptographie de Veintree, l'authentification des veines à sécurité quantique.

La start-up pionnière Veintree a mis au point une technologie innovante qui combine les avantages de la biométrie des veines et la cryptographie à sécurité quantique.

Leur solution brevetée capture le réseau veineux d'un individu à l'aide d'une technologie infrarouge multispectrale et le transforme directement en un code cryptographique à l'aide d'un processus informatique d'intelligence artificielle de pointe au sein même de l'appareil de balayage.

Cette approche représente un changement fondamental dans le fonctionnement de l'authentification biométrique :

Principales caractéristiques technologiques

- Traitement à la périphérie : Tout le traitement biométrique s'effectue sur l'appareil (un dongle qui peut se connecter à des ordinateurs, des téléphones, des tablettes ou d'autres appareils), ce qui garantit que les données biométriques brutes ne quittent jamais le scanner.

- Cryptage à sécurité quantique : Le système utilise des algorithmes de cryptage à sécurité quantique certifiés par le NIST, ce qui le rend sûr contre les menaces actuelles et futures de l'informatique quantique.

- Architecture décentralisée : Contrairement aux systèmes biométriques traditionnels qui reposent sur des bases de données centralisées de caractéristiques biométriques, cette solution fonctionne de manière décentralisée, en créant des jetons anonymes sans stocker les données biométriques originales.

- L'anonymat à dessein : Le système génère des jetons cryptographiques anonymes qui ne peuvent pas faire l'objet d'une ingénierie inverse pour reconstituer les caractéristiques biométriques d'origine, protégeant ainsi la vie privée de l'utilisateur même en cas de violation de la sécurité.

- Une preuve d'ignorance : Le processus d'authentification repose sur des concepts de preuve à connaissance nulle, permettant la vérification sans révéler aucune information biométrique sous-jacente.

Authentification à cinq facteurs : Une sécurité inégalée

En tirant parti de ses capacités uniques, le système Veintree permet un cadre d'authentification dynamique robuste à cinq facteurs :

- Quelque chose que vous possédez : le scanner physique et ses métadonnées de temps et d'enregistrement.

- Preuve de votre existence : vérification que l'authentification provient d'une personne vivante qui s'authentifie comme une clé dans une serrure qu'elle a créée lors de son inscription.

- Quelque chose que vous êtes : les réseaux veineux uniques de vos mains vous représentent.

- Quelque chose que l'on code sans avoir besoin de s'en souvenir : le code change (légèrement) à chaque fois et aucun code ne peut être utilisé deux fois.

- Chaque code ou jeton d'authentification est spécifique aux applications individuelles.

Cette technologie peut également être intégrée à d'autres solutions, telles que des méthodes biométriques optionnelles ou des codes et mots de passe. Il est même possible de configurer le scanner pour qu'il intègre un signal GPS pour plus de sécurité, ou pour que plusieurs personnes forment un code partagé ou une partie d'un code à signatures multiples. Cette approche renforce la sécurité, en particulier dans les zones sensibles, et peut même être appliquée de manière séquentielle si nécessaire.

Cette approche globale crée un dispositif de sécurité extraordinairement difficile à compromettre, même avec les capacités de l'informatique quantique. En comparaison, la plupart des systèmes d'authentification avancés actuels ne mettent en œuvre que deux ou trois facteurs au maximum.

Capacité innovante multi-silos

L'aspect le plus révolutionnaire de la technologie Veintree est peut-être sa capacité à générer différents jetons cryptographiques à partir du même schéma veineux biologique en utilisant différents algorithmes. Cela permet de créer une architecture multisilo qui présente plusieurs avantages significatifs :

- Domaines d'authentification isolés : Différents secteurs (banque, soins de santé, accès aux entreprises) peuvent disposer d'informations d'authentification totalement distinctes dérivées de la même caractéristique biométrique, ce qui garantit qu'une compromission dans un domaine n'affecte pas les autres.

- Plusieurs clés à partir d'un seul élément biométrique : Une seule main peut générer plusieurs "clés" différentes pour différentes "serrures", ce qui évite aux utilisateurs d'avoir à gérer plusieurs méthodes d'authentification.

- Séparation des identifiants : Les différents services ne se connaissent pas, même lorsqu'ils sont authentifiés par la même personne, ce qui protège la vie privée et empêche toute corrélation indésirable entre les activités des différents domaines.

- Données biométriques révocables : Si un jeton est compromis, il peut être révoqué et un nouveau jeton peut être généré à l'aide d'une variation d'algorithme différente, ce qui permet de surmonter la limitation traditionnelle de la permanence biométrique.

Cette approche multi-silos permet de remédier efficacement à l'une des limites fondamentales de la biométrie traditionnelle : l'impossibilité de révoquer ou de modifier un identifiant biométrique compromis.

Avec la technologie Veintree, si un jeton dérivé de votre schéma veineux est compromis, ce jeton spécifique peut être révoqué sans affecter votre capacité à vous authentifier auprès d'autres systèmes ou à générer de nouveaux jetons.

Les jetons d'authentification comme outils pour les protocoles décentralisés

L'approche de la tokenisation de l'authentification utilisée par Veintree s'aligne sur les tendances plus larges du Web3 et des technologies décentralisées. Dans l'écosystème Web3, la tokenisation représente des actifs réels ou numériques sur une blockchain. Cette technologie révolutionnaire modifie la façon dont nous envisageons la gestion des actifs et le transfert de valeur.

Les jetons d'authentification dynamique de Veintree servent d'outils pour les protocoles décentralisés, fournissant une plateforme fiable sur laquelle s'appuyer.

Ces jetons :

- Attribuer la propriété et le contrôle : Ils déterminent qui a un accès légitime aux systèmes et aux données sans dépendre d'autorités centralisées.

- Renforcer la sécurité : En créant un lien direct entre la biologie humaine et les droits numériques, ils réduisent la vulnérabilité d'une manière que l'authentification traditionnelle ne permet pas.

- Activer la gestion programmatique des droits : Ils permettent un contrôle sophistiqué, basé sur des codes, de qui peut accéder à quoi, quand et dans quelles circonstances.

- Soutenir les architectures de confiance zéro : Elles s'alignent sur les paradigmes de sécurité modernes "ne jamais faire confiance, toujours vérifier" en exigeant une vérification continue plutôt qu'une authentification unique.

Contrairement à de nombreux jetons blockchain, les jetons d'authentification de Veintree se concentrent exclusivement sur la gestion des droits, ne transportant jamais de données utiles réelles. Cette séparation entre l'authentification et la gestion des données incarne le principe du moindre privilège, réduisant ainsi les surfaces d'attaque.

Gestion des droits sans accès aux données

Un aspect crucial de l'approche de Veintree est la séparation stricte entre l'authentification et la gestion des données. Le système gère les droits d'accès exclusivement sur la base de jetons anonymes générés à partir des motifs des veines, sans jamais accéder aux données utiles, ni les stocker ou les gérer. Cette décision architecturale garantit que la couche d'authentification reste complètement séparée de la couche de données, conformément au principe du moindre privilège.

Les clients peuvent concevoir des architectures de programme personnalisées qui déterminent la manière dont les droits d'accès sont structurés et gérés, tout en conservant un contrôle total sur leurs données. Si nécessaire, les clients peuvent établir des connexions entre les jetons d'authentification anonymes et les informations personnellement identifiables dans leurs propres systèmes, mais ce lien n'existe jamais dans l'infrastructure de Veintree.

Relever les défis critiques en matière de sécurité mondiale

La technologie de Veintree répond directement à plusieurs problèmes de sécurité critiques auxquels est confronté notre monde interconnecté :

Vulnérabilité quantique des transactions financières

Avec les progrès de l'informatique quantique, pratiquement toutes les transactions financières effectuées en ligne aujourd'hui deviennent vulnérables à un décryptage futur. Les systèmes bancaires, les processeurs de paiement, les crypto-monnaies et les marchés financiers reposent tous sur un cryptage que les ordinateurs quantiques finiront par briser.

En mettant en œuvre dès maintenant une authentification résistante au quantum, les institutions financières peuvent entamer le processus critique de sécurisation de leur infrastructure contre cette menace existentielle.

" Récolter maintenant, décrypter plus tard".

Des entités étrangères collectent déjà des données cryptées dans l'intention de les décrypter lorsque l'informatique quantique aura atteint sa maturité. Cette stratégie représente une menace particulière pour les informations sensibles à long terme des gouvernements, de l'armée et des entreprises.

L'approche de Veintree, résistante au quantum, garantit que même si des données cryptées sont saisies aujourd'hui, elles resteront sécurisées même lorsque de puissants ordinateurs quantiques deviendront disponibles.

Vulnérabilité des infrastructures et des entreprises

Les infrastructures critiques et les entreprises sont confrontées à des risques croissants de sabotage et d'espionnage. Les infrastructures étant de plus en plus connectées grâce aux appareils IoT et aux systèmes intelligents, la sécurisation de l'accès à ces systèmes devient primordiale. La solution de Veintree fournit une authentification robuste pour contrôler l'accès aux opérations et systèmes sensibles, empêchant ainsi toute manipulation non autorisée.

Protection contre la prise de contrôle hostile des robots et des systèmes d'IA

Un scénario particulièrement inquiétant concerne les robots commerciaux, industriels ou militaires qui sont réaffectés par des acteurs hostiles.

En l'absence d'une authentification résistante au quantum, les systèmes de contrôle des plateformes robotiques pourraient être compromis, ce qui pourrait retourner ces systèmes contre leurs propriétaires. L'authentification Veintree garantit que seul le personnel autorisé peut contrôler les systèmes robotiques, empêchant ainsi toute réaffectation malveillante (espionnage, sabotage, attaque physique).

Contrôle d'agents d'intelligence artificielle autonomes

Alors que les systèmes d'IA deviennent de plus en plus autonomes, il est essentiel de s'assurer qu'ils restent sous supervision humaine. La technologie de Veintree crée un lien sécurisé entre les opérateurs humains autorisés et les agents d'IA, maintenant ainsi la primauté humaine pendant que ces systèmes continuent à mûrir. Cela permet d'éviter les scénarios dans lesquels les systèmes d'IA pourraient agir contre les intérêts humains en raison de mécanismes de contrôle compromis.

Cas d'utilisation et applications

Application dans les infrastructures critiques

La protection des infrastructures critiques telles que les réseaux électriques, les réseaux d'eau et les réseaux de transport nécessite une authentification exceptionnellement forte. La résistance quantique de la solution Veintree garantit que les contrôles d'accès restent sécurisés, même contre des acteurs étatiques dotés de capacités de calcul quantique. Ceci est particulièrement important car les infrastructures intègrent de plus en plus de dispositifs IoT et deviennent plus connectées numériquement.

Défense et sécurité nationale

Pour les organisations de guerre et de défense, la sécurité des systèmes de communication, des plates-formes d'armement et des informations classifiées est primordiale. L'authentification quantique de Veintree fournit une couche critique de protection contre les menaces actuelles et futures, garantissant que seul le personnel autorisé peut accéder aux systèmes et aux informations sensibles.

La nature décentralisée de la solution s'aligne également sur les exigences de défense pour les systèmes qui peuvent fonctionner même lorsque la connectivité du réseau est limitée ou compromise, en fournissant des capacités d'authentification à la périphérie sans nécessiter une connexion constante aux serveurs centraux.

Robotique et systèmes d'intelligence artificielle

Alors que les systèmes robotiques et d'IA sont de plus en plus répandus et puissants, il devient primordial de s'assurer qu'ils restent sous contrôle humain. La technologie de Veintree crée un lien sécurisé entre les opérateurs humains autorisés et les systèmes automatisés, empêchant la réaffectation non autorisée de robots ou d'agents d'IA par des acteurs malveillants. Cela permet de maintenir la primauté des humains sur les systèmes artificiels au fur et à mesure de leur développement.

Hiérarchies programmables et contrôle d'accès

Un avantage important de l'approche de Veintree est la possibilité de mettre en œuvre des hiérarchies programmables pour la gestion des droits. Les organisations peuvent établir des structures de contrôle d'accès sophistiquées qui reflètent leurs besoins opérationnels.

- Contrôle d'accès basé sur les rôles : Les droits d'accès peuvent être attribués en fonction des rôles organisationnels, avec différents niveaux d'accès pour différents postes.

- Contrôles temporels : L'accès peut être limité à des périodes spécifiques et les privilèges peuvent être automatiquement révoqués en dehors des heures autorisées.

- Protocoles d'urgence : Des schémas d'accès spéciaux peuvent être établis pour les situations d'urgence, en activant des privilèges plus larges ou réduits uniquement en cas de besoin.

- Chaînes de délégation : Les utilisateurs autorisés peuvent déléguer temporairement des droits d'accès spécifiques à d'autres personnes sans compromettre leurs propres informations d'identification.

- Mécanismes de révocation : Les droits d'accès peuvent être instantanément révoqués dans tous les systèmes en cas de départ d'un employé ou de compromission des informations d'identification.

Contrôle en temps réel des flux d'information et de la logistique pour un meilleur suivi/contrôle (permettant un jumeau numérique anonyme des activités humaines).

Ces hiérarchies programmables permettent aux organisations de contrôler précisément qui peut accéder à quelles ressources, quand et dans quelles circonstances. La flexibilité du système permet aux organisations d'adapter leurs dispositifs de sécurité en fonction de l'évolution de leurs besoins, sans qu'il soit nécessaire de modifier l'infrastructure d'authentification sous-jacente.

Applications dans des secteurs critiques

Les implications de l'authentification des veines résistante au quantum s'étendent à de nombreux secteurs :

Services financiers

Dans les services bancaires et financiers, la technologie permet des transactions sécurisées sans mots de passe ni jetons physiques. La capacité multisilo permet à différentes institutions financières d'avoir des identifiants d'authentification distincts dérivés des mêmes données biométriques, empêchant ainsi le partage ou la corrélation des identifiants entre les services. Cela réduit considérablement le risque de fraude tout en améliorant le confort de l'utilisateur.

Les institutions bancaires, qui reconnaissent déjà le besoin de "systèmes d'accès sûrs et pratiques" couvrant "l'accès aux bâtiments, aux coffres-forts et aux casiers sur la base de l'identité, ainsi que la connexion aux systèmes bancaires et aux systèmes de gestion du temps et des présences", bénéficieraient grandement de cette approche.

Soins de santé

Pour les organismes de santé, la solution offre un accès sécurisé aux données sensibles des patients tout en garantissant la conformité avec les réglementations en matière de confidentialité. La séparation des domaines d'authentification garantit que les identifiants d'accès aux soins de santé restent distincts des autres aspects de la vie numérique du patient, évitant ainsi tout lien indésirable entre les informations médicales et non médicales.

La possibilité de créer des silos d'authentification distincts est particulièrement précieuse dans le secteur des soins de santé, où le maintien de limites strictes entre les différents types de données sensibles est à la fois une exigence réglementaire et un impératif éthique.

Assurer notre avenir quantique

Alors que nous entrons dans l'ère de l'informatique quantique, notre approche de la sécurité numérique doit évoluer. Les méthodes de cryptage traditionnelles finiront par succomber aux attaques quantiques, et nos systèmes d'authentification doivent être repensés en faisant de la résistance quantique une exigence fondamentale.

En combinant les avantages de la biométrie dynamique des veines et de la cryptographie quantique dans une architecture décentralisée qui préserve la vie privée, Veintree a créé une solution qui répond aux défis actuels et futurs en matière de sécurité.

La possibilité de créer plusieurs domaines d'authentification isolés à partir d'une seule caractéristique biométrique, combinée à la nature quantique du système, représente une avancée significative dans la technologie de l'authentification.

Alors que les entreprises commencent à mettre en œuvre des mesures de sécurité post-quantique en réponse aux recommandations du NIST, des solutions telles que celles de Veintree offrent une voie claire vers un accès sécurisé aux systèmes et aux données sensibles. En agissant dès maintenant pour mettre en œuvre une authentification résistante au quantum, nous pouvons nous assurer que notre infrastructure numérique reste sécurisée, même si l'informatique quantique continue de progresser.

La fusion de la biologie et de la cryptographie que représente cette approche fait plus que résoudre un problème technique : elle permet de maintenir l'action et le contrôle de l'homme dans un paysage technologique de plus en plus complexe. Cette approche de la sécurité centrée sur l'homme sera essentielle pour relever les défis et saisir les opportunités de l'ère quantique.

Dans un monde où les changements technologiques s'accélèrent, le maintien de la sécurité, de la vie privée et du contrôle humain nécessite des approches innovantes qui anticipent les menaces futures tout en s'attaquant aux vulnérabilités actuelles. L'authentification des veines résistante au quantum représente justement une telle approche, qui fait le lien entre les mondes biologique et numérique pour créer des systèmes de sécurité capables de relever les défis informatiques les plus puissants qui se profilent à l'horizon.

La mission : Garantir la souveraineté humaine à l'ère quantique

La mission de Veintree va au-delà de la technologie de sécurité. L'entreprise se consacre à la préservation du contrôle humain sur des systèmes technologiques de plus en plus complexes et puissants.

En construisant un pont sécurisé entre la biologie humaine et le monde numérique, Veintree permet à nos sociétés d'adopter pleinement les technologies émergentes, telles que l'informatique quantique, l'IA et la robotique, tout en atténuant leurs risques inhérents.

Cette approche favorise l'innovation technologique continue tout en garantissant que ces outils avancés restent sous la direction et l'autorité de l'homme. L'objectif ultime est de permettre une plus grande prospérité et une plus grande liberté grâce à l'adoption de technologies, sans compromettre la sécurité ou l'autonomie.

L'ère quantique concerne chaque individu, indépendamment de sa localisation ou de son identité. Le lien entre l'humanité et le monde numérique est incarné par les mains uniques de chacun, qui symbolisent la spécificité de l'existence humaine.

Les racines humanitaires de cette technologie remontent à la crise des "orphelins de parents survivants" qui a suivi le tremblement de terre d'Haïti, ce qui renforce sa conception fondamentalement centrée sur l'homme.

Veintree est un serrurier numérique qui fabrique des serrures quantiques sans faire une seule clé. Après tout, les seules clés dont vous avez besoin sont vos mains.